Einleitung

Die heutigen Organisationsnetzwerke sind durch einen enorm hohen Grad an Komplexität gekennzeichnet. Die Komplexität resultiert zum einen aus der geografischen Streuung von Standorten und Mitarbeitern und zum anderen aus der Vielzahl unterschiedlichster Endgeräte und Softwareanwendungen, deren Harmonisierung kaum zu bewerkstelligen ist. Mit zunehmender Komplexität der Netzwerke steigt auch die Schwierigkeit ihrer Verteidigung gegen Cyberangriffe. Neben diesen internen Faktoren wird die Abwehr von Cyberangriffen zudem durch externe Faktoren erschwert. Cyberkriminelle bilden heute professionelle Organisationen, die nicht nur den gesamten Globus umspannen, sondern auch die besten Mitarbeiter der Computersicherheitsbranche anwerben und in ihre Dienste einspannen. Ebenso benutzen Angreifer immer raffiniertere Methoden, mit denen sie die Netzwerke von Organisationen auskundschaften, um auf diese Weise Schwachstellen zu identifizieren, die einen unerkannten Datenzugriff ermöglichen. Dabei machen Cyberkriminelle auch zunehmend Gebrauch von modernen Technologien wie beispielsweise ML (maschinelles Lernen) sowie KI (künstliche Intelligenz), wodurch unerlaubte Zugriffe auf sensible Daten von den Sicherheitsteams oft gar nicht oder erst dann erkannt werden, wenn der Zugriff bereits stattgefunden hat.

Daher besteht der Ausgangspunkt für eine effiziente Verteidigung der Netzwerke in den Netzwerken selbst. Für eine Organisation ist es von grundlegender Notwendigkeit, ein hohes Maß an Kenntnis und Transparenz über ihr eigenes Netzwerk zu erlangen, um einerseits Schwachstellen zu schließen, bevor diese von Angreifern entdeckt und ausgenutzt werden, und andererseits Anomalien in den Netzwerkaktivitäten in Echtzeit zu erkennen, welche auf einen unerlaubten Datenzugriff hindeuten, um diese dann unverzüglich zu unterbinden. Moderne Technologien wie ML und KI können die Sicherheitsteams der Organisationen bei der Erkennung von Anomalien sowie der Unterbindung unerlaubter Datenzugriffe weitgehend unterstützen, wobei der normale Geschäftsbetrieb störungsfrei aufrechterhalten werden kann.

Vor diesem Hintergrund besteht die Zielstellung des vorliegenden Artikels in der Beantwortung der Frage, wie Anomalien innerhalb eines Netzwerks, die auf einen unerlaubten Datenzugriff hindeuten, mithilfe von KI erkannt werden können und welche Anomalien in diesem Zusammenhang von besonderer Bedeutung sind. Zunächst wird dafür im folgenden Kapitel detailliert aufgezeigt, wie Anomalien mit Hilfe von KI erkannt und abgewehrt werden können. Darauf aufbauend wird ein Überblick häufiger Anomalien gegeben, die im Rahmen von Cyberattacken innerhalb des Netzwerks auftreten können und daher besondere Beachtung im Rahmen der Netzwerksicherheit finden müssen. Der Artikel schließt mit einer Zusammenfassung der Erkenntnisse sowie einem Fazit.

Erkennung von Anomalien mithilfe selbstlernender KI-Technologie

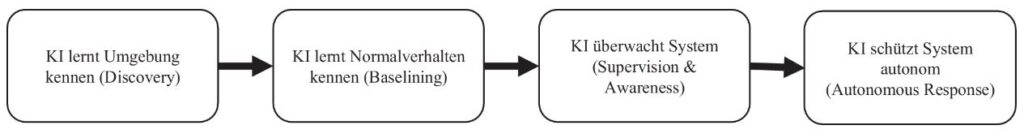

Um einen effektiven und effizienten Schutz gegen unerlaubte Datenzugriffe sicherzustellen, benötigen die Sicherheitsteams als notwendige Basisvoraussetzung eine umfassende Transparenz des Netzwerks sowie dessen Datenverkehrs. Dabei ist sowohl die Kenntnis des internen Datenverkehrs als auch die Kenntnis des externen Datenverkehrs erforderlich. Aufgrund der Komplexität der Netzwerke ist hier der Einsatz von Softwarelösungen erforderlich, die sich moderner Technologien bedienen. Diese Softwareanwendungen können Cyberattacken in Echtzeit erkennen und automatisch abwehren, indem sie mithilfe von KI die Metadaten des Netzwerks analysieren und auf diese Weise Anomalien erkennen können, die auf einen unerlaubten Datenzugriff hindeuten. Die Erkennung und Abwehr von Cyberangriffen erfolgt dabei immer in vier Schritten.

Erkennung und Abwehr von Angriffen

Im ersten Schritt verschafft sich die KI vollumfängliche Kenntnis des Netzwerks mitsamt den Informationen über sämtliche Schnittstellen für eingehende und ausgehende Kommunikation.

Im zweiten Schritt lernt sie das Normalverhalten des Netzwerks kennen. Hier wird trainiert, welche Kommunikationsmechanismen typisch für die gegenständliche Infrastruktur sind.

Im dritten Schritt wird das Verhalten des Netzwerks in Echtzeit überwacht und mit seinem Normalverhalten permanent abgeglichen, wodurch die KI in der Lage ist, Anomalien, die auf einen unerlaubten Zugriff hindeuten könnten, zu erkennen. Dabei handelt es sich beispielsweise um ungewöhnliches Zugriffsverhalten von Userkonten, getarnte Kontaktanfragen, ungewöhnlich formulierte E‑Mail-Inhalte, Schadsoftware innerhalb des Netzwerks, Spionageversuche, unzulässigen Datenabfluss oder auch verschlüsselten Datenverkehr.

Im vierten Schritt erfolgt die autonome Abwehr des Cyberangriffs. So wie die KI im dritten Schritt in der Lage ist, in Echtzeit Anomalien zu identifizieren, die auf einen Kompromittierungsversuch hindeuten, kann diese adäquate Gegenmaßnahmen einleiten, die genau auf Angriffsmuster und -kritikalität abgestimmt sind.

Die Identifikation der Netzwerkressourcen erfolgt entweder mithilfe von Agenten, die innerhalb des Netzwerks platziert werden, oder mithilfe von zentralen Komponenten, durch die der gesamte Netzwerkverkehr geroutet wird. Diese Ansätze können exklusiv oder auch gemeinschaftlich eingesetzt werden, um den Datenverkehr über eine bestimmte Zeit hinweg zu beobachten und die Metadaten des Netzwerkverkehrs auszuwerten. In diesem Zusammenhang wird auch von SPAN-Daten oder Port Mirror gesprochen. Die von den Agenten oder Sensoren gesammelten Metadaten liefern sämtliche relevanten Informationen über das Netzwerk. Dadurch ist es möglich, eine detaillierte Momentaufnahme des Netzes zu erstellen, welche alle Assets, deren Logs und Anwendungen sowie die Ziele des Datenverkehrs umfasst. Diese Momentaufnahme stellt das sogenannte Normalmodell des Datenverkehrs einer Organisation dar. Es umfasst die Strukturen der Organisation mit allen ihren Mitarbeitern und Standorten sowie den Applikationen und Daten. Das Normalmodell bezeichnet den vorläufigen Sollzustand und beschreibt die zu erwartende und legitime Aktivität innerhalb des Netzwerks. Dieses Normalmodell ist jedoch einem ständigen Wandel unterworfen, da es beispielsweise durch neue Geräte, Mitarbeiter und Standorte verändert wird. Daher muss es permanent aktualisiert und angepasst werden.

Der gesamte Datenverkehr wird von der KI kontinuierlich in Echtzeit und unter Anwendung von Methoden aus dem Bereich des unüberwachten ML beobachtet und analysiert. Innerhalb weniger Wochen lernt die KI so die normalen Netzwerkaktivitäten der Organisation sowie ihre Assets kennen. Durch den permanenten Vergleich des Istzustandes mit dem Sollzustand lernt die KI verdächtige und möglicherweise gefährliche Muster innerhalb des Datenverkehrs zu identifizieren und von harmlosen Datenströmen zu unterscheiden.

Im Gegensatz zu menschlichen Sicherheitsteams kann die KI das gesamte Netzwerk in Echtzeit überwachen und ist daher in der Lage, die unterschiedlichsten Bedrohungen zu erkennen und abzuwehren, auch wenn diese zeitgleich an unterschiedlichen Orten auftreten. Die KI überwacht die gesamte IT und OT (Operational Technologie), alle Cloudlösungen und SaaS (Software as a Service), IoT-Geräte (Internet of Things), alle HMI (Mensch-Maschine-Schnittstelle) und sogar automatisierte Fertigungsanlagen, wobei alle Schichten der Netzwerkarchitektur Berücksichtigung finden. Dadurch generiert sie die notwendige Transparenz und kann selbst die feinsten Abweichungen vom Normalzustand des Netzwerks rechtzeitig erkennen.

Sobald Angreifer in ein Netzwerk eindringen, verursachen sie Spuren in Form von Anomalien, die im Normalfall in dieser Art nicht aufgetreten wären. Diese Anomalien drücken sich beispielsweise in ungewöhnlichen und daher verdächtigen Datenströmen und Netzwerkzugriffen aus, die von den erwarteten Netzwerkaktivitäten abweichen. Die permanente Beobachtung und Analyse des gesamten Systems versetzt die KI in die Lage, den erwarteten Sollzustand dynamisch anzupassen und ständig mit dem Istzustand zu vergleichen. Dadurch kann sie nicht nur Anomalien in Echtzeit erkennen, sondern auch entstehende Schwachstellen innerhalb des Netzwerks identifizieren, welche zu einem späteren Zeitpunkt von Angreifern genutzt werden könnten. Selbst die kleinsten von der KI identifizierten Anomalien können zudem den Sicherheitsteams entweder als Frühwarnsystem dienen oder nach einem Angriff im Zuge der forensischen Analyse eingesetzt werden. Die Fähigkeit, kleinste Anomalien in den Netzwerkaktivitäten zu erkennen, ermöglicht der KI sogar unbekannte Bedrohungen und neue Angriffsmuster von Cyberkriminellen bereits in einem frühen Stadium zu identifizieren, was mit den Methoden der klassischen Internetsicherheit nicht möglich ist. Hier liegt die besondere Stärke der selbstlernenden KI.

Die KI ist jedoch nicht nur in der Lage, einen Angriff in Echtzeit zu erkennen, sondern auch selbstständig und intelligent auf diesen zu reagieren und ihn abzuwehren, bevor ein großer Schaden entstehen kann. Dabei geht sie gezielt und mit chirurgischer Präzision vor, selbst wenn es sich um eine neue und bisher unbekannte Bedrohung handelt. Ohne den gewöhnlichen Geschäftsbetrieb der Organisation zu stören, setzt die KI das normale Verhalten von Usern oder Geräten durch, wenn diese infolge eines Angriffs kompromittiert sind und ungewöhnliche Verhaltensmuster zeigen, die vom Normalzustand abweichen. So können Bedrohungen rund um die Uhr und innerhalb weniger Sekunden neutralisiert werden, wodurch ein umfassender Schutz vor Cyberangriffen sichergestellt werden kann.

Bei Cyberangriffen häufig auftretende Anomalien

Eine Untersuchung des IT-Unternehmens ForeNova, welches auf die Abwehr von Cyberangriffen spezialisiert ist, identifiziert die drei häufigsten Schwachstellen in den Systemen von Unternehmen, welche von Kriminellen regelmäßig ausgenutzt werden. Dabei handelt es sich um das IoT, die Supply Chain sowie Insiderbedrohungen. Bei IoT-Geräten resultieren die Schwachstellen meist aus dem Fehlen eines starken Passwortschutzes, der Unterlassung regelmäßiger Updates und einer ungenügenden Geräteverwaltung. Nicht nur Unternehmen, sondern die gesamte Gesellschaft sind in einem zunehmenden Maße von den globalen und komplexen Lieferketten der Supply Chain abhängig. Daher ist sie bei Cyberkriminellen ein beliebtes Angriffsziel. Insiderbedrohungen resultieren meist aus dem Fehlen effizienter Schulungen sowie Kontrollen der Mitarbeiter mit Netzwerkzugang. Im Folgenden werden neun Anomalien betrachtet, die häufig im Zuge von Cyberattacken auftreten und daher besondere Beachtung verdienen.

Cyberattacken sind sehr oft durch Anomalien im Zugriffsverhalten der User gekennzeichnet. Dazu gehören nicht nur ungewöhnliche Anmeldezeiten, -orte und -häufigkeiten, sondern auch anomales Verhalten, wie beispielsweise erstmalige Zugriffsversuche auf bestimmte Systeme und Applikationen oder das Hervorrufen eines hohen Datenverkehrs. Die Anomalien im Zugriffsverhalten des Nutzers werden von der KI in Echtzeit erkannt. Die KI wird infolge unverzüglich das Konto sperren oder das normale Verhalten des Nutzers durchsetzen. Häufig betroffen sind die Benutzerkonten von Cloudlösungen wie beispielsweise E‑Mail-Accounts oder SaaS-Anwendungen.

Eine beliebte Methode von Cyberkriminellen besteht darin, dass sie ihre Kontaktaufnahme verschleiern, indem sie die Herkunft ihrer Anfragen tarnen. Eine getarnte Anfrage scheint von einer zulässigen Domain zu kommen, jedoch wird die Antwort des angegriffenen Systems an eine andere Adresse weitergeleitet und landet so nicht beim scheinbar anfragenden System, sondern bei dem von den Angreifern kontrollierten Server. Die durch diese Vorgehensweise der Angreifer erzeugten Anomalien im System des Opfernetzwerks werden von der KI sofort erkannt, wodurch die unzulässige Anfrage der Angreifer abgewehrt werden kann.

Die Brute-Force-Attacke ist eine verbreitete Angriffsmethode, mit der Cyberkriminelle versuchen, unerlaubten Datenzugriff zu erlangen, Passwörter zu stehlen und Computersysteme zu kompromittieren. Dazu werden automatisch so lange Zeichenfolgen ausprobiert, bis Nutzername und Passwort „erraten“ sind und ein Zugriff gewährt wird. Universitäre Studien zeigen, dass KI-basierte Passwort-Brute-Force-Angriffe im Vergleich zu nicht KI-basierten (oder herkömmlichen) Passwort-Brute-Force-Angriffen eine deutlich höhere Erfolgs‑/Trefferquote haben, was ihre Effizienz erhöht und eine Offensichtlichkeit des Erratens verringert. Zudem kann diese Vorgehensweise von Angreifen auch dadurch verschleiert werden, dass die Versuche verteilt ausgeführt werden. Dennoch verursachen die Angriffsversuche Anomalien innerhalb der Netzwerkaktivitäten und die Brute-Force-Angriffe können daher von der KI grundsätzlich erkannt werden. Zudem können auch die Dauer der Zugriffsversuche, die von den Angreifern verwendeten Protokolle sowie die Kommunikation mit dem Command-and-Control Server, d. h. dem Server, von dem der Angriff ausgeführt wird, identifiziert werden. Diese Informationen können für das weitere Training der KI Anwendung finden.

Im Rahmen einer Cyberattacke erfolgen immer Anfragen unbekannter Systeme an die Server der angegriffenen Organisation. In den Logdateien werden nicht nur die Anfragen der unbekannten Systeme, sondern auch Informationen über gesendete Befehle und Datenpakete dokumentiert. Die Logdateien werden von der KI permanent überwacht und ausgewertet. Sofern eine Anfrage über Protokolle durchgeführt wird, die bekanntermaßen bei Cyberkriminellen sehr beliebt sind, wird diese Anomalie von der KI entdeckt und es werden umgehend die notwendigen Sicherheitsmaßnahmen ergriffen, um das unerlaubte Eindringen der Angreifer zu unterbinden.

Ein häufiges Ziel von Cyberkriminellen besteht darin, das Netzwerk einer Organisation zu infiltrieren, um anschließend wichtige Daten zu verschlüsseln und nur gegen eine Lösegeldzahlung wieder freizugeben. Ein solcher Angriff wird Ransom-Attacke genannt. Bei der Suche nach unverzichtbaren Daten im Netzwerk der Opferorganisation hinterlassen die Angreifer jedoch verdächtige Spuren, da sie im Gegensatz zu Administratoren oder Applikationen, die als Teil von Prozessen gezielt auf Systeme zugreifen, permanent zwischen den Systemen hin und her springen oder die Systeme nach und nach durchgehen. Die so verursachten ungewöhnlichen Bewegungsmuster sind verdächtig, da sie sich vom Normalverhalten des Netzwerks der angegriffenen Organisationen unterscheiden Diese Bewegungsmuster stellen ein starkes Indiz für einen Cyberangriff dar und werden sofort von der KI als Anomalien erkannt, woraufhin geeignete Abwehrmaßnahmen umgehend eingeleitet werden.

Ein weiteres häufiges Ziel von Cyberangriffen besteht in einem unerlaubten Datenzugriff, um anschließend die Daten zu entwenden. Ein solcher Vorgang ist immer mit einer abnormal hohen Frequenz von Lese- und Kopiervorgängen sowie einem ungewöhnlich hohen Datendurchsatz verbunden. Diese verdächtigen Vorgänge werden von der KI in Echtzeit erkannt und entweder automatisch unterbunden oder dem Sicherheitsteam gemeldet, bevor ein großer Schaden entstehen kann.

Angreifer versuchen vermehrt, die Kommunikation zwischen dem kompromittierten System und dem Command-and-Control-Server zu verstecken. Dazu generieren sie mit der installierten Schadsoftware ständig neue Domänen als Zieladressen. Diese sind wiederum mit der wirklichen Angreiferadresse verbunden. Bei der Kommunikation mit dem Command-an-Control-Server springt die Schadsoftware dann zwischen den vielen Domänen hin und her, wodurch ihre Anwesenheit in der Vergangenheit meist unentdeckt geblieben ist, da Menschen dieses Verhalten schwer erkennen oder interpretieren können. Jedoch erkennt die KI diese Anomalien und die notwendigen Schritte, um den unerlaubten Datenfluss zu stoppen, können sofort umgesetzt werden.

Cyberkriminelle verschlüsseln auch häufig die Kommunikation zwischen dem Command-and-Control-Server und dem angegriffenen System. Auf diese Weise können bestehende Sicherheitsmaßnahmen, wie Firewalls und Sicherheitsaudits, oft umgangen werden. Doch auch dieses Angriffsverhalten erzeugt Anomalien im System der angegriffenen Organisation, die von der KI erkannt werden könnten, bevor ein großer Schaden entsteht, denn die Anomalien machen sich im eingehenden und ausgehenden Datenvolumen des kompromittierten Systems bemerkbar. Der unerlaubte Datenverkehr lässt sich anhand seines hohen Volumens und der langen Übertragungsdauer verschlüsselter Daten erkennen, was ein Hinweis für einen unerlaubten Datenabfluss darstellen kann. Der Datenabfluss wird umgehend dem Sicherheitsteam gemeldet oder von der KI selbst unterbrochen.

Angreifer benutzen bei ihren Attacken typischerweise neue und bisher unbekannte Schadsoftware, um möglichst lange unentdeckt zu bleiben. Die mithilfe von ML trainierte KI kann jedoch auch diese unbekannten Varianten von Schadsoftware und Ransomware identifizieren und erkennen. Obwohl es sich um bisher unbekannte Schadsoftware handelt, können die darin enthaltenen Codes und auch das Verhalten der Software von der KI bereits bekannten Malware-Familien zugerechnet und schnell unschädlich gemacht werden.

Kernthesen

- IT-Sicherheit kann von menschlichen Teams nicht mehr umfänglich gewährleistet werden. Daher ist der Einsatz von Künstlicher Intelligenz (KI) notwendig, um die von Cyberkriminellen in den angegriffenen Systemen hinterlassenen Spuren erkennen zu können.

- Künstliche Intelligenz ist in der Lage, das gesamte Netzwerk permanent in Echtzeit 24/7 zu beobachten und geeignete autonome Abwehrmaßnahmen einzuleiten.

Fazit

Die heutigen Organisationsnetzwerke zeichnen sich durch ein hohes Maß an Komplexität aus und ihre Sicherheit kann von menschlichen Teams nicht mehr umfänglich gewährleistet werden. Daher ist der Einsatz von KI notwendig, um die von Cyberkriminellen in den angegriffenen Systemen hinterlassenen Spuren erkennen zu können.

Moderne Softwarelösungen, die mithilfe von KI Anomalien innerhalb angegriffener Netzwerke in Echtzeit erkennen können, sind heute im Kampf gegen professionelle Hackerorganisationen, die in der Regel für ihre Angriffe ebenfalls KI einsetzen, unverzichtbar. Die Grundvoraussetzung für eine effiziente und effektive Abwehr von Cyberangriffen beginnt immer mit der Schaffung von Transparenz im eigenen Netzwerk. Diese ist jedoch aufgrund der Komplexität und Dynamik heutiger Organisationsnetzwerke nicht mehr ohne KI zu erreichen. Die umfassende Kenntnis des Netzwerks versetzt die KI in die Lage, deren normales Verhalten zu lernen und permanent anzupassen. Hacker verursachen bei Attacken immer verdächtige Muster im System der angegriffenen Organisation. Diese Muster unterscheiden sich vom Normalverhalten des Netzwerks, werden daher von der KI in Echtzeit als Anomalie erkannt und liefern ein starkes Indiz für ein kompromittiertes System, woraufhin unverzüglich die notwendigen Abwehrmaßnahmen eingeleitet werden können, um einen größeren Schaden abzuwenden.

Cyberkriminelle verursachen regelmäßig ähnliche Muster, wenn sie versuchen, ein System zu infiltrieren, die von einem menschlichen Sicherheitsteam nicht oder erst viel zu spät erkannt werden können. Die KI jedoch ist in der Lage, das gesamte Netzwerk permanent in Echtzeit 24/7 zu beobachten und geeignete autonome Abwehrmaßnahmen einzuleiten.

Zur einfacheren Lesbarkeit wurden die Quell- und Literaturverweise entfernt.

Barenkamp, M. KI-basierte Anomalieerkennung als Abwehrmechanismus bei Cyberangriffen. Wirtsch Inform Manag 15, 82–88 (2023)