Alle externen oder weniger vertrauenswürdigen Schnittstellen des Dienstes sollten identifiziert und angemessen verteidigt werden.

Wenn einige der exponierten Schnittstellen privat sind (z.B. Management-Schnittstellen), dann können die Auswirkungen von Kompromittierungen grösser sein.

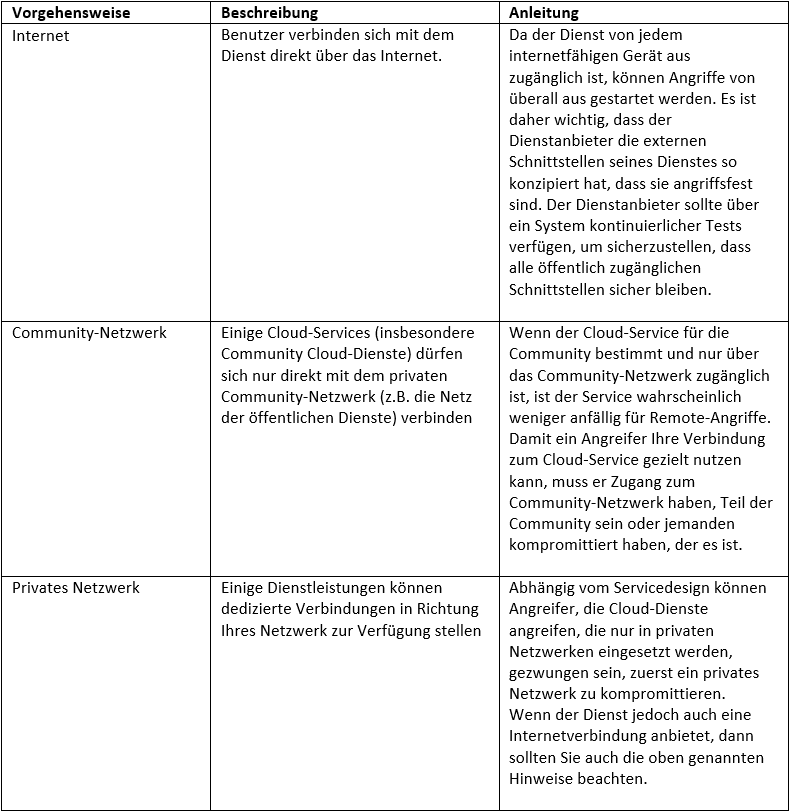

Sie können verschiedene Modelle für die Verbindung zu Cloud Services verwenden, die Ihre Unternehmenssysteme unterschiedlichen Risiken aussetzen.

Ziele

Sie:

- verstehen, ab welchen physischen und logischen Schnittstellen Ihre Informationen verfügbar sind und wie der Zugriff auf Ihre Daten gesteuert wird.

- verfügen über ausreichende Sicherheit, dass der Dienst Benutzer über diese Schnittstellen identifiziert und auf eine angemessene Ebene authentifiziert (siehe Grundsatz 10).

Implementierung – Externer Schnittstellenschutz

Dienste können ihre Daten schützen, indem sie die Verbindungsmöglichkeit eines Angreifers einschränken. Dies kann erreicht werden, indem der Dienst nur für eine begrenzte Anzahl von Netzwerken, Standorten oder Geräten bereitgestellt wird.

Zusätzliche Hinweise – Authentifizierung in externen Schnittstellen

Internetfähige Dienste, insbesondere solche, die Verbindungen von jedem Ort aus akzeptieren, sind stärker Angriffen ausgesetzt, weshalb ein hohes Vertrauen in die Stärke der Authentifizierung und Zugangskontrolle besonders wichtig sein wird.

Prinzip 10 beschreibt gemeinsame Ansätze zur Identifizierung und Authentifizierung und erklärt die damit verbundenen Risiken.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/