Der Dienst muss sicher betrieben und verwaltet werden, um Angriffe zu verhindern, zu erkennen oder zu verhindern. Eine gute Betriebssicherheit sollte keine komplexen, bürokratischen, zeitaufwändigen oder teuren Prozesse erfordern.

Es gibt vier Elemente zu berücksichtigen:

- Konfigurations- und Änderungsmanagement – Sie sollten sicherstellen, dass Änderungen am System ordnungsgemäss getestet und autorisiert wurden. Änderungen sollten nicht unerwartet Sicherheitseigenschaften ändern.

- Schwachstellenmanagement – Sie sollten Sicherheitsprobleme in konstituierenden Komponenten identifizieren und mildern.

- Schutzüberwachung – Sie sollten Massnahmen ergreifen, um Angriffe und unbefugte Aktivitäten auf den Dienst zu erkennen.

- Vorfallmanagement – Stellen Sie sicher, dass Sie auf Vorfälle reagieren und einen sicheren, verfügbaren Service wiederherstellen können.

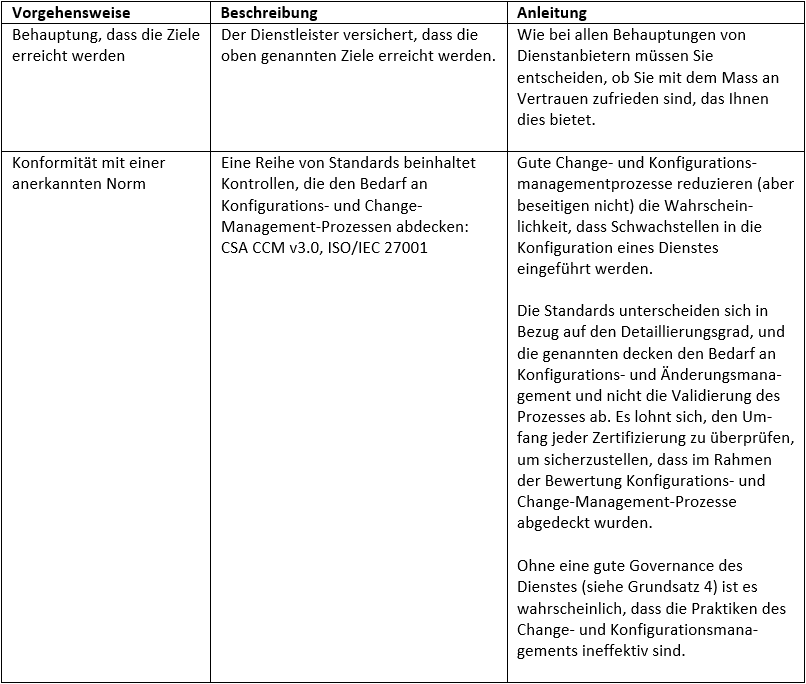

5.1 Konfigurations- und Änderungsmanagement

Sie sollten sich ein genaues Bild von den Assets, aus denen der Service besteht, sowie deren Konfigurationen und Abhängigkeiten machen.

Änderungen, die sich auf die Sicherheit des Dienstes auswirken könnten, sollten identifiziert und verwaltet werden. Unbefugte Änderungen sollten erkannt werden.

Wenn Änderungen nicht effektiv verwaltet werden, können Sicherheitsschwachstellen unbeabsichtigt in einen Dienst eingefügt werden. Selbst wenn das Bewusstsein für die Schwachstelle vorhanden ist, kann sie möglicherweise nicht vollständig gemildert werden.

Ziele

Sie sollten hierauf vertrauen können:

- Der Zustand, der Standort und die Konfiguration der Servicekomponenten (Hard- und Software) werden über ihre gesamte Lebensdauer verfolgt.

- Änderungen am Dienst werden auf mögliche Auswirkungen auf die Sicherheit geprüft, dann verwaltet und verfolgt bis zur Fertigstellung.

Implementierung – Konfigurations- und Änderungsmanagement

Zusätzliche Hinweise – Priorisierung von Änderungen

Es ist wichtig, dass effektive Change-Management-Prozesse vorhanden sind. Aber Sie müssen auch erkennen, dass Ihr Service bis zum Abschluss des Prozesses verwundbar bleibt. Daher müssen Änderungen je nach Risikoschwere priorisiert werden.

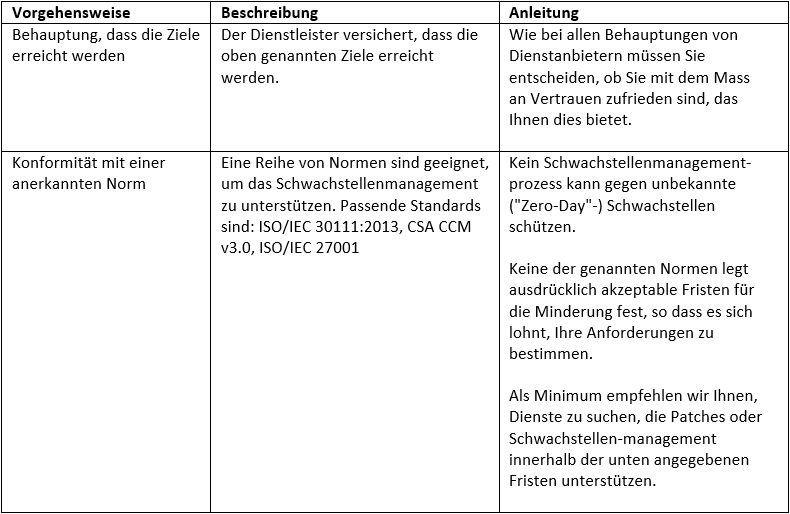

5.2 Schwachstellenmanagement

Dienstanbieter sollten über Managementprozesse verfügen, um Schwachstellen zu identifizieren, zu analysieren und zu minimieren. Dienste, die dies nicht tun, werden schnell anfällig für Angriffe mit öffentlich bekannten Methoden und Tools.

Ziele

Hierauf sollten Sie vertrauen können:

- Potenzielle neue Bedrohungen, Schwachstellen oder Ausbeutungstechniken, die Ihren Dienst beeinträchtigen könnten, werden bewertet und Korrekturmassnahmen ergriffen.

- Relevante Informationsquellen über Bedrohungs-, Schwachstellen- und Nutzungstechniken werden vom Dienstanbieter überwacht.

- Die Schwere der Bedrohungen und Schwachstellen wird im Rahmen des Dienstes berücksichtigt, und diese Informationen werden verwendet, um die Umsetzung von Minderungsmassnahmen zu priorisieren.

- Mit Hilfe eines geeigneten Change Management-Prozesses werden bekannte Schwachstellen verfolgt, bis Massnahmen ergriffen wurden.

- Sie kennen die Fristen der Dienstleister für die Umsetzung von Minderungsmassnahmen und sind damit einverstanden.

Implementierung – Schwachstellenmanagement

Zusätzliche Hinweise – Behandlungsfristen

Exploits für bekannte Schwachstellen sind häufig innerhalb weniger Stunden nach der Veröffentlichung im Internet verfügbar. Unternehmen, die Schwachstellen in ihren Diensten mindern und beheben, haben schnell kleinere Schwachstellenfenster.

Sie sollten wissen, ob Ihr Dienstanbieter Schwachstellen innerhalb akzeptabler Fristen behebt.

Wenn es Hinweise darauf gibt, dass eine Schwachstelle in freier Wildbahn aktiv genutzt wird, müssen Dienstleister unverzüglich Abhilfemassnahmen ergreifen.

Wenn es keine Beweise dafür gibt, dass eine Schwachstelle aktiv genutzt wird, sollten die folgenden Fristen als Mindestanforderungen für eine gute Praxis angesehen werden:

- «Kritische» Patches sollten innerhalb weniger Stunden bereitgestellt werden.

- «Wichtige» Patches sollten innerhalb von 2 Wochen nach Verfügbarkeit eines Patches bereitgestellt werden.

- «Andere» Patches, die innerhalb von 8 Wochen nach Verfügbarkeit eines Patches bereitgestellt werden.

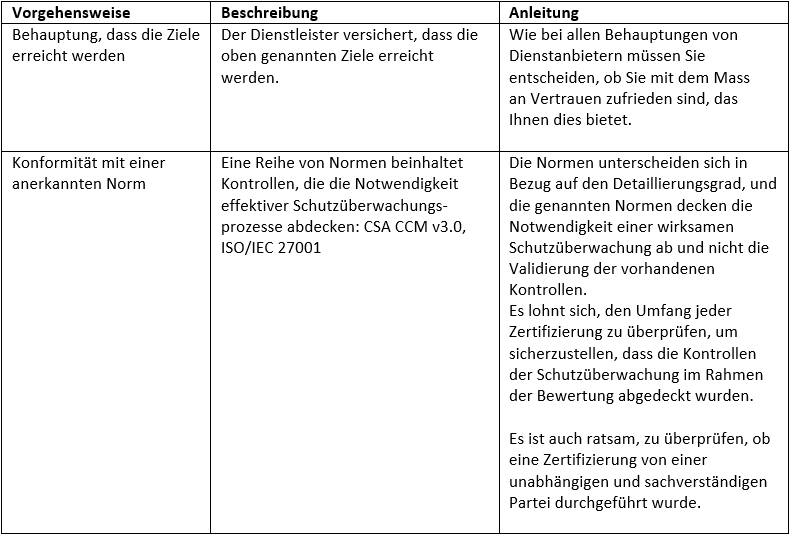

5.3 Schutzüberwachung

Ein Dienst, der nicht effektiv auf Angriffe, Missbrauch und Fehlfunktionen überwacht, wird keine Angriffe (sowohl erfolgreiche als auch erfolglose) erkennen können. Infolgedessen kann er nicht schnell auf potenzielle Kompromisse in Ihren Umgebungen und Daten reagieren.

Ziele

Sie sollten darauf vertrauen können:

- Der Dienst generiert angemessene Auditereignisse, um eine effektive Identifizierung verdächtiger Aktivitäten zu unterstützen.

- Diese Ereignisse werden analysiert, um mögliche Kompromittierungen oder unangemessene Nutzung Ihres Dienstes zu identifizieren.

- Der Dienstanbieter ergreift umgehend und angemessen Massnahmen, um Vorfälle zu beheben.

Umsetzung – Schutzüberwachung

Zusätzliche Hinweise – Überwachung und Analyse

Dienste, die keine relevanten Berechnungs- und Auditinformationen sammeln, werden wahrscheinlich keine Angriffe oder versuchte Angriffe erkennen und schnell darauf reagieren. Wenn Angriffe durch andere Mechanismen erkannt werden, wird es schwierig sein, Ausmass, Dauer und Schwere des Kompromisses zu ermitteln, wenn relevante Auditdaten nicht verfügbar sind.

Dienste, die Berechnungs- und Auditinformationen sammeln, aber keine effektive Analyse dieser Informationen haben, werden ebenso wenig Angriffe erkennen und schnell darauf reagieren. Es gibt keine Möglichkeit zu wissen, ob ungeprüfte Daten ausreichen, um eine Untersuchung oder Strafverfolgung zu unterstützen, sollte eine solche stattfinden.

Zusätzliche Hinweise – Überwachungsverantwortung

In IaaS- und PaaS-Diensten führen Benutzer ihre Anwendungen oder Software zusätzlich zum Dienst aus. Es ist unwahrscheinlich, dass die Anbieter eine Schutzüberwachung für diese Anwendungen anbieten, es sei denn, Verbraucher und Dienstleister haben bei der Entwicklung einer geeigneten Lösung zusammengearbeitet.

In diesen Szenarien sind es in der Regel Sie, der Servicebenutzer, der für die Identifizierung von Angriffen auf Ihre Anwendungen oder Software verantwortlich (und oft am besten platziert) ist. Dazu benötigen Sie eigene Überwachungssysteme.

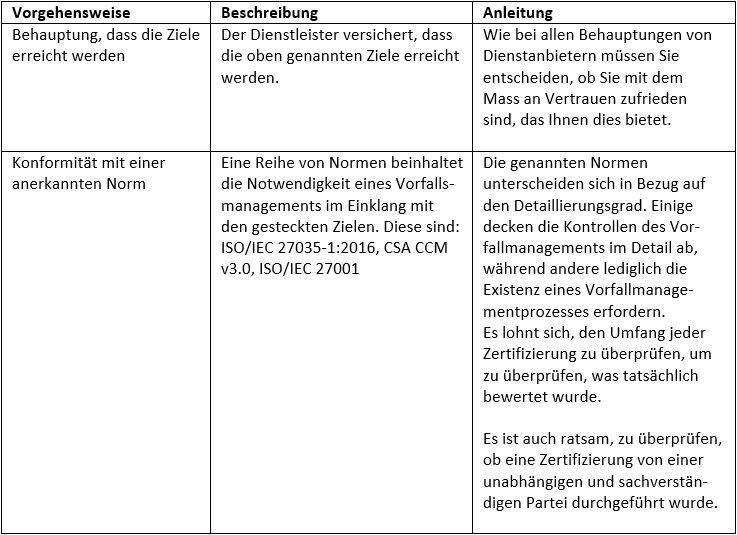

5.4 Vorfallmanagement

Wenn es keine sorgfältig vorbereiteten Vorfallmanagementprozesse gibt, werden bei Auftreten von Vorfällen wahrscheinlich schlechte Entscheidungen getroffen, was die Gesamtauswirkungen auf die Benutzer potenziell verschlimmern könnte.

Diese Prozesse müssen nicht komplex sein oder grosse Mengen an Beschreibung erfordern, aber ein gutes Vorfallmanagement minimiert die Auswirkungen von Sicherheits-, Zuverlässigkeits- und Umweltproblemen bei einem Service auf die Benutzer.

Ziele

Hierauf sollten Sie vertrauen können:

- Für den Service sind Vorfallmanagementprozesse vorhanden, die aktiv als Reaktion auf Sicherheitsvorfälle eingesetzt werden.

- Für die Reaktion auf gängige Arten von Vorfällen und Angriffen stehen vordefinierte Prozesse zur Verfügung.

- Es gibt einen definierten Prozess und Kontaktweg für die Meldung von Sicherheitsvorfällen durch Verbraucher und externe Stellen.

- Sicherheitsvorfälle, die für Sie relevant sind, werden in akzeptablen Zeitabständen und Formaten gemeldet.

Implementierung – Vorfallmanagement

Zusätzliche Hinweise – Signifikante Angriffe und hohe Verfügbarkeit

Jeder, der Dienste veröffentlicht, die (volumenmässig oder technisch) erheblichen Angriffen ausgesetzt sein können, sollte Anbieter in Anspruch nehmen, die über robuste, gut getestete und erprobte Vorfallsmanagementverfahren verfügen.

Denial-of-Service-Angriffe von „hacktivistischen“ Gruppen oder Kriminellen auf öffentliche Infrastrukturen zur Erzielung von Gewinnen können ein besonders anspruchsvoller Test von Vorfallsreaktionsprozessen sein, insbesondere für Benutzer mit einem hohen Verfügbarkeitsanspruch.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018