Anleitung zur sicheren Konfiguration, Bereitstellung und Nutzung von Cloud Services (Cloud-Sicherheit)

IaaS – Die Benutzer sind verantwortlich

Wie der Name schon sagt, bietet Infrastructure as a Service (IaaS) nur eine Sache: Infrastruktur. Die Plattform und die Anwendungen, die auf der Service-Architektur aufbauen, liegen in der Regel in der Verantwortung von Ihnen, dem Servicebenutzer.

Neben der Verantwortung für die Planung und den Bau dieser Systeme ist es notwendig, sicherzustellen, dass sie angemessen geschützt sind. Und wieder einmal obliegt diese Pflicht Ihnen, dem Servicenutzer.

In der Praxis bedeutet dies, die von Ihnen bereitgestellte Infrastruktur und alles, was Sie darauf aufbauen, sicher zu konfigurieren.

Fragen und Antworten

Diese Situation wirft einige Fragen auf: Was muss ich sichern? Wie sicher müssen die Dinge sein? Wie kann ich sicher sein, dass die von mir eingeführten Massnahmen funktionieren? Die folgenden Hinweise helfen Ihnen, Antworten auf diese und viele andere Fragen im Zusammenhang mit der Sicherheit Ihrer IaaS-Systeme zu finden.

Eine vertraute Methodik

Die Anleitung folgt einem vertrauten Muster und greift jedes der Cloud-Sicherheitsprinzipien nacheinander auf. Ziel ist es, Sie mit den notwendigen Informationen auszustatten, um fundierte Entscheidungen über die Sicherheit Ihrer Anwendungen und Daten in einem IaaS-Szenario zu treffen.

Die 13 IaaS-Grundsätze:

- Daten im Transportschutz

- Werteschutz und Widerstandsfähigkeit

- Trennung zwischen den Verbrauchern

- Governance-Rahmenwerk

- Betriebssicherheit

- Personalsicherheit

- Sichere Entwicklung

- Lieferkettensicherheit

- Sichere Benutzerverwaltung

- Identität und Authentifizierung

- Externer Schnittstellenschutz

- Sichere Dienstverwaltung

- Bereitstellung von Audit-Informationen für Benutzer

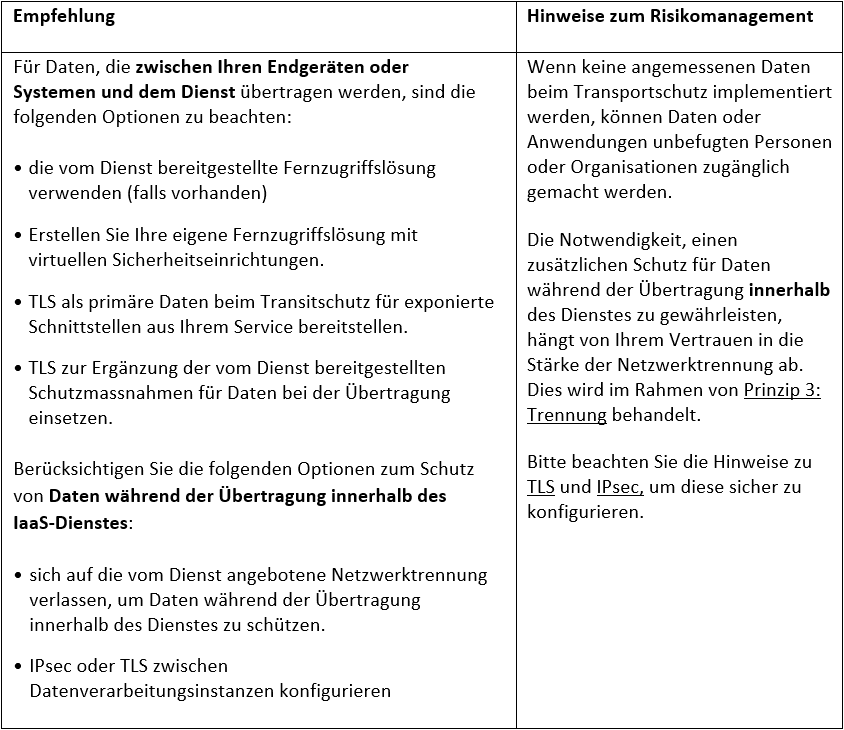

1. Daten im Transportschutz

Datenübertragungsnetze sollten durch eine Kombination aus Netzwerkschutz und Verschlüsselung angemessen vor Manipulationen und Lauschangriffen geschützt werden.

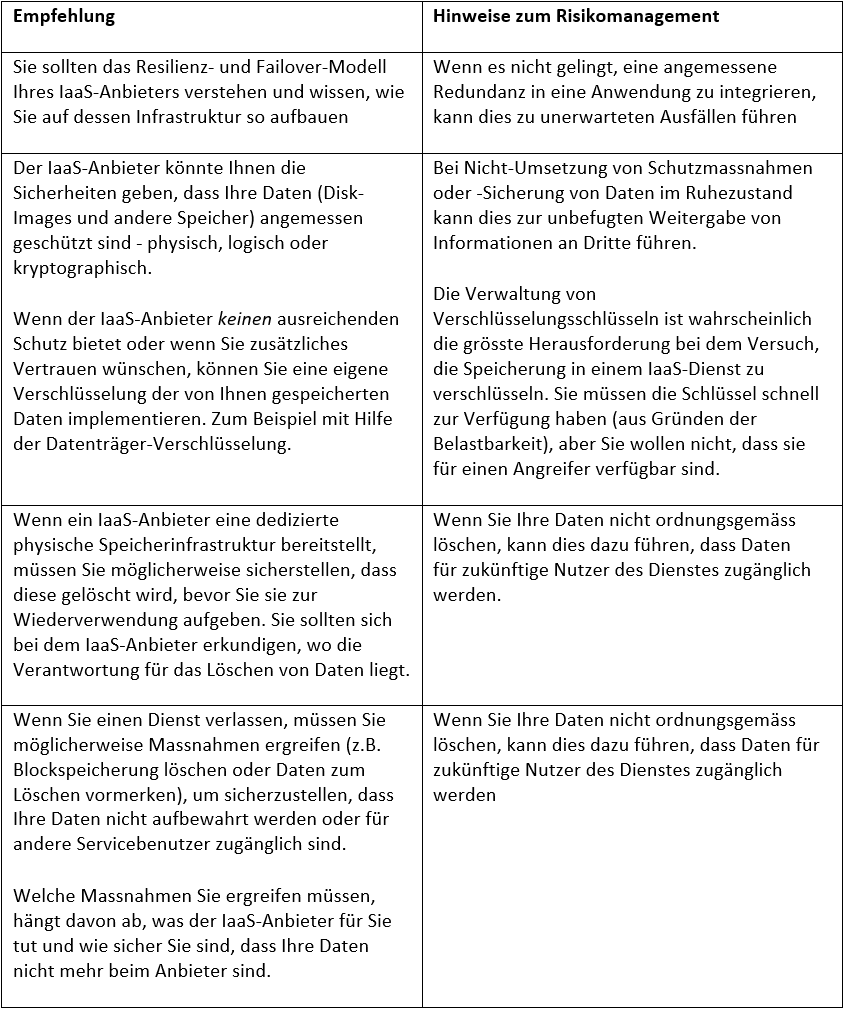

2. Werteschutz und Widerstandsfähigkeit

Ihre Daten und die Werte, die sie speichern oder verarbeiten, sollten vor physischer Manipulation, Verlust, Beschädigung oder Beschlagnahme geschützt werden.

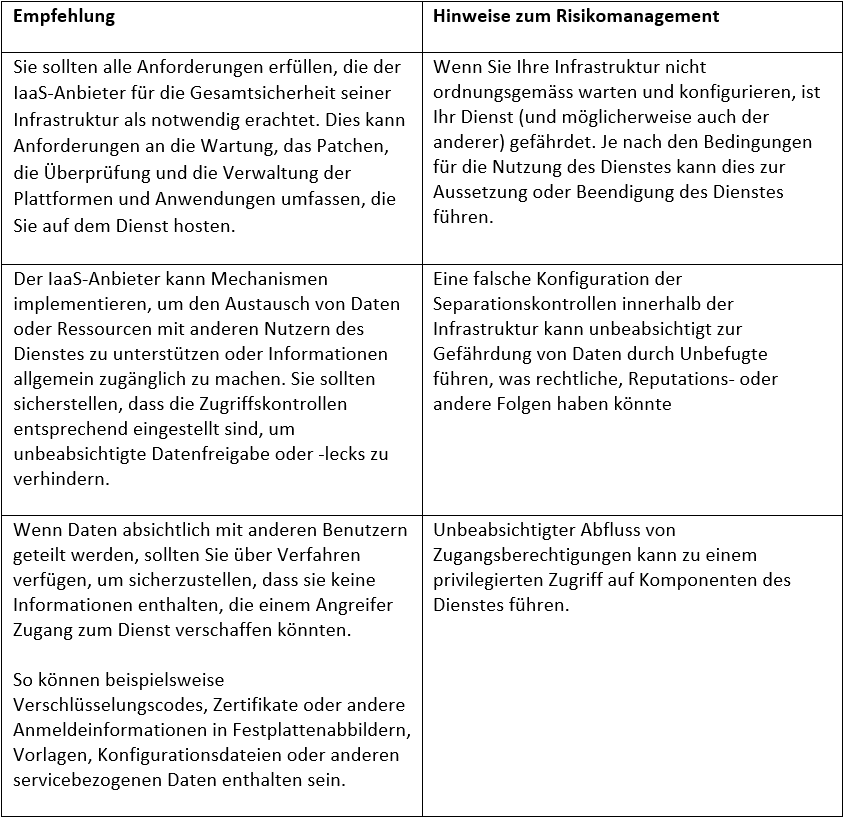

3. Trennung der Verbraucher

Es sollte eine Trennung zwischen den Dienstnutzern bestehen, um zu verhindern, dass ein bösartiger oder kompromittierter Benutzer den Dienst oder die Daten eines anderen beeinträchtigt.

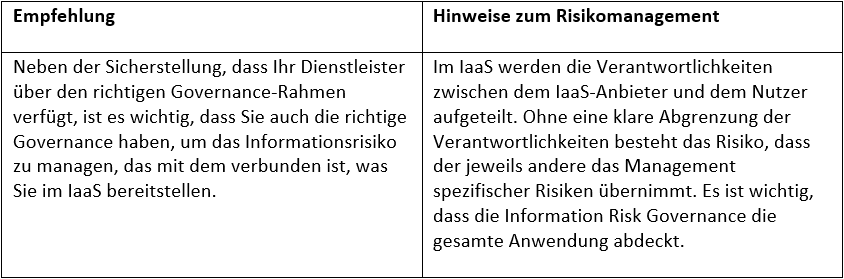

4. Governance-Rahmenwerk

Der Dienstleister sollte über ein Security Governance-Rahmenwerk für die Sicherheitspolitik verfügen, das sein Management des Dienstes und der darin enthaltenen Informationen koordiniert und steuert.

5. Betriebssicherheit

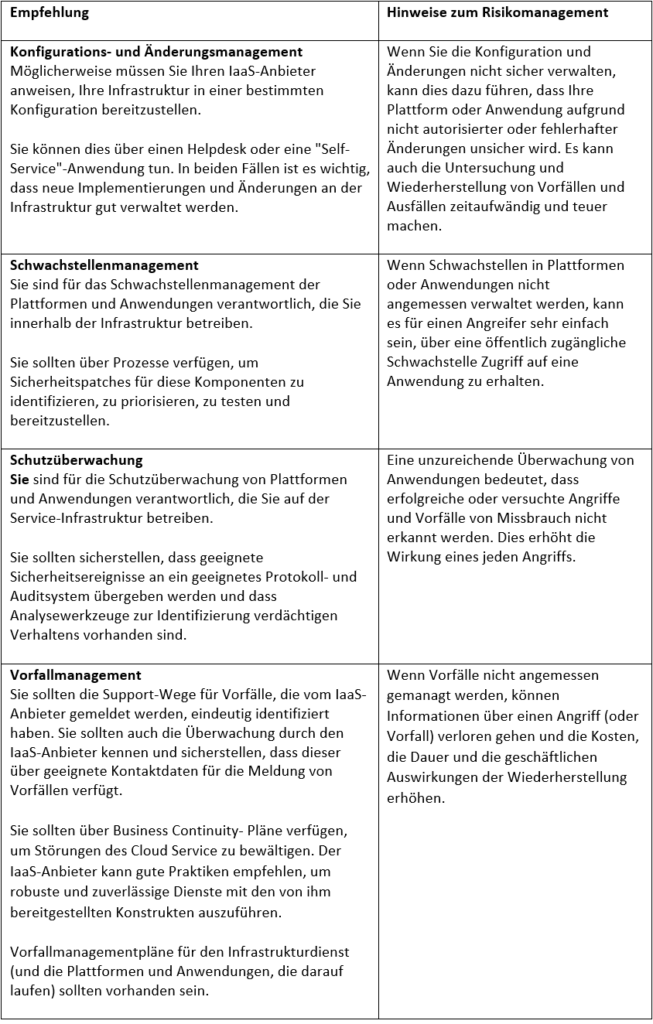

Der Dienstanbieter sollte über Prozesse und Verfahren verfügen, um die Betriebssicherheit des zugrunde liegenden IaaS-Dienstes zu gewährleisten. Sie sind jedoch für einen Grossteil der Betriebssicherheit Ihrer Anwendungen verantwortlich.

Die Art und Weise, wie Sie damit umgehen, kann sich von der traditionell bereitgestellten IT unterscheiden, aber die Risiken und Aktivitäten bleiben sehr ähnlich.

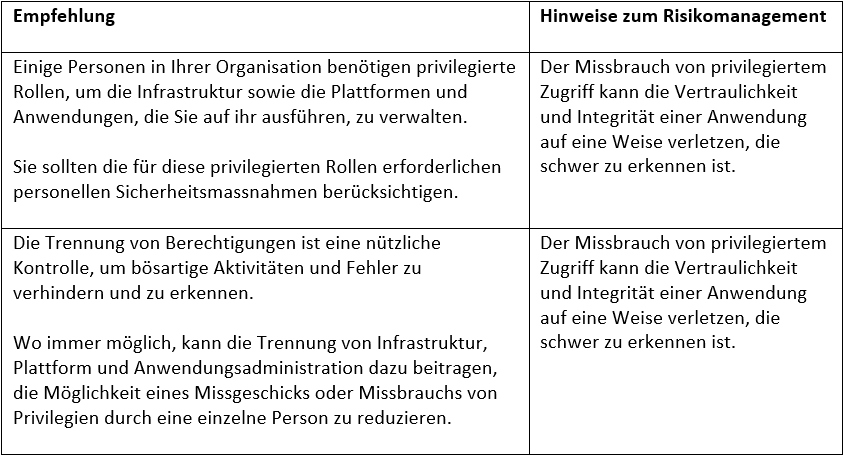

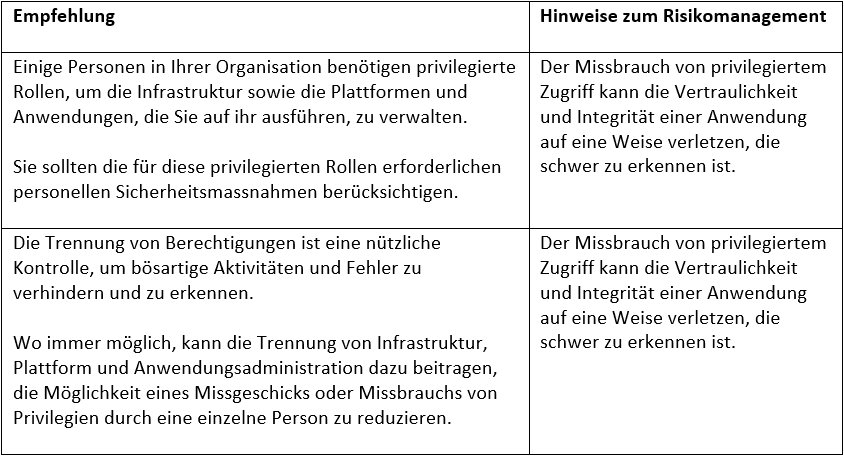

6. Personalsicherheit

Das Personal des Diensteanbieters sollte einer Sicherheitsüberprüfung und einer seiner Rolle entsprechenden Schulung unterzogen werden.

7. Sichere Entwicklung

Dienste sollten so konzipiert und entwickelt werden, dass sie Bedrohungen für ihre Sicherheit erkennen und mindern.

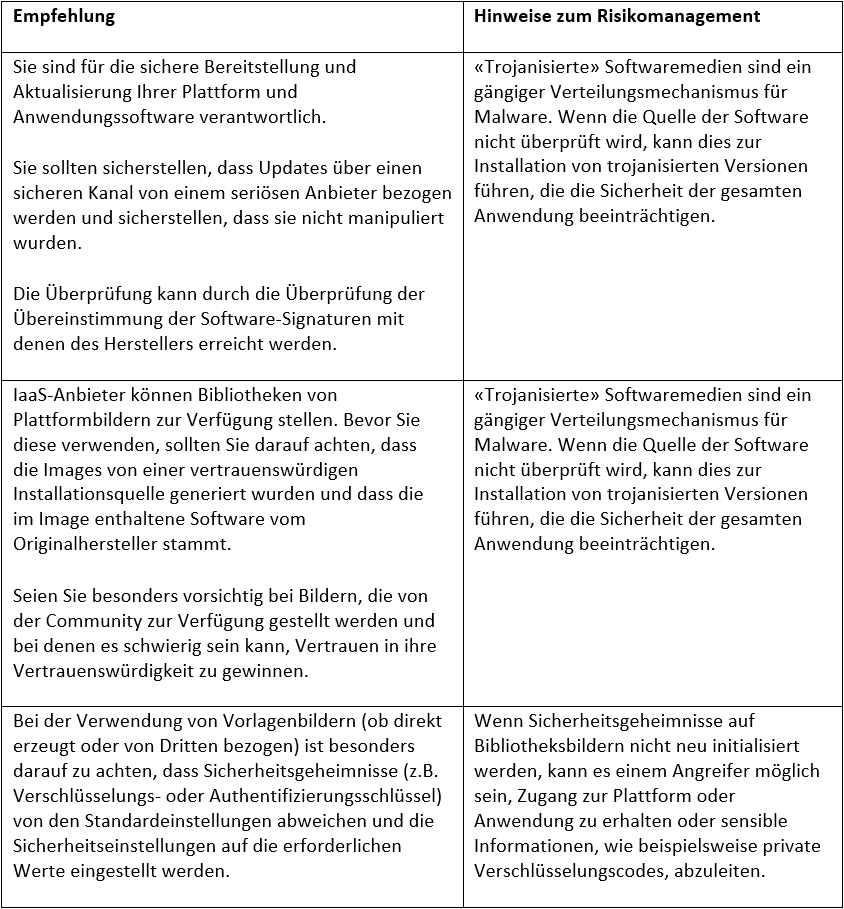

8. Lieferkettensicherheit

Der Dienstleister sollte sicherstellen, dass seine Lieferkette alle Sicherheitsprinzipien unterstützt, die der Dienst zu erfüllen vorgibt.

9. Sichere Benutzerverwaltung

Die Benutzer sollten mit den erforderlichen Tools ausgestattet werden, die ihnen helfen, ihren Dienst sicher zu verwalten.

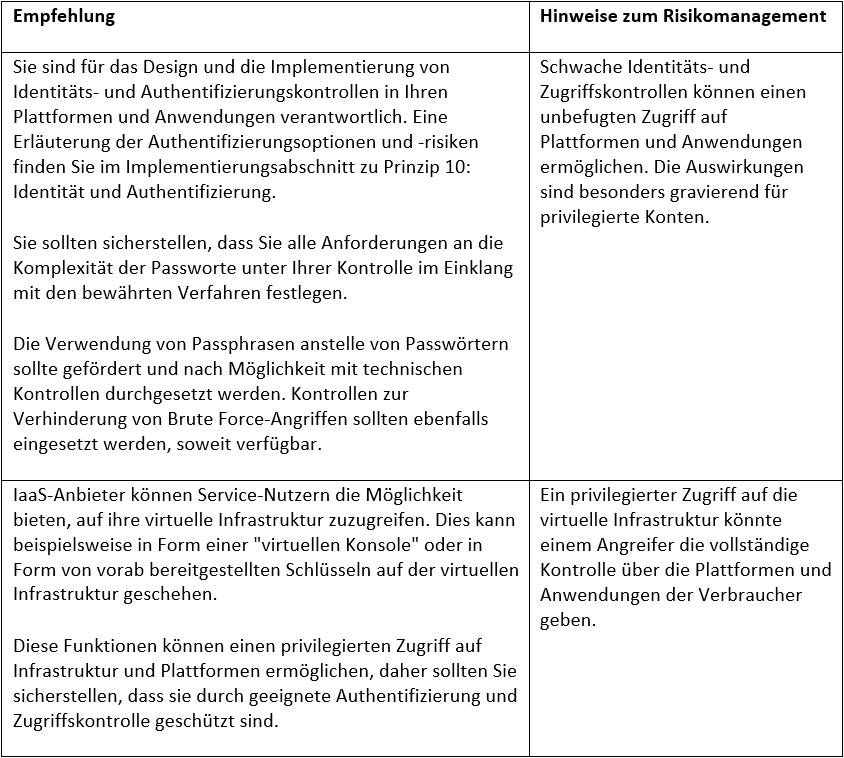

10. Identität und Authentifizierung

Der Zugang zu allen Serviceschnittstellen (für Benutzer und Anbieter) sollte auf authentifizierte und autorisierte Personen beschränkt werden.

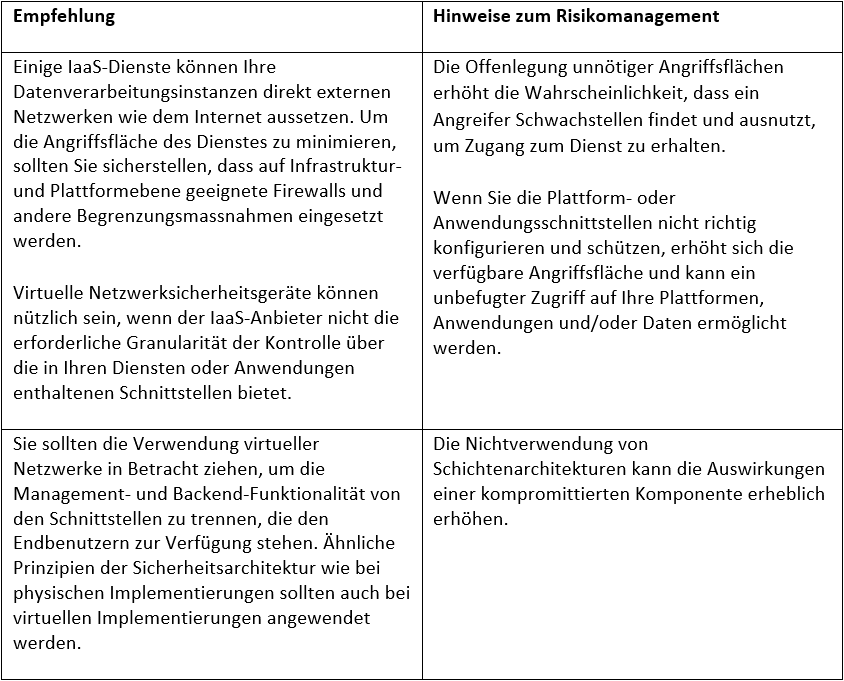

11. Externer Schnittstellenschutz

Alle externen oder weniger vertrauenswürdigen Schnittstellen des Dienstes sollten identifiziert und geschützt werden.

Sichere Verbindung mit dem Cloud-Service

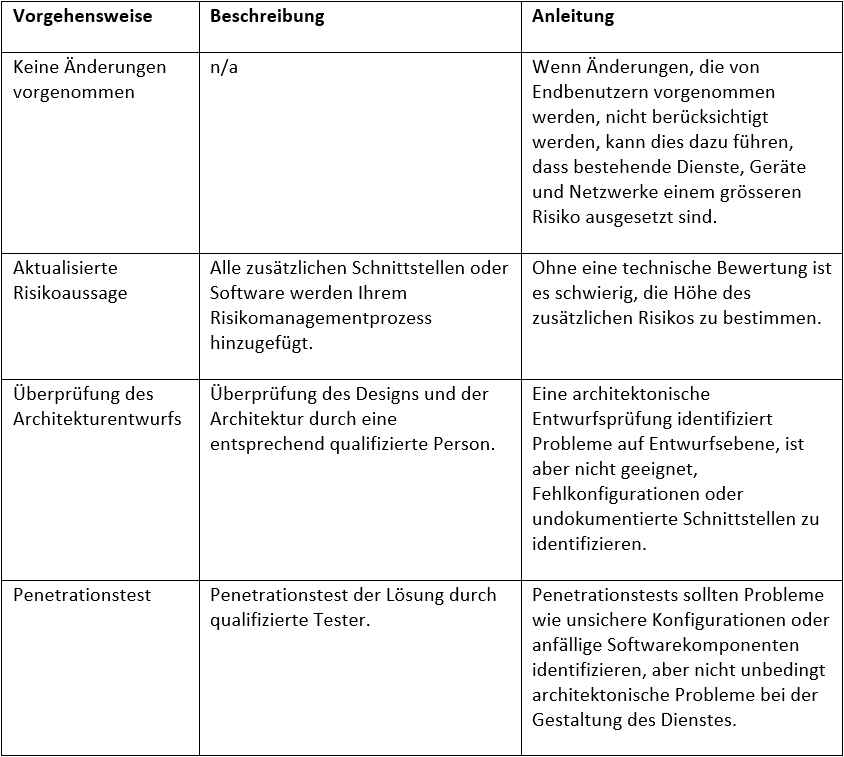

Möglicherweise müssen Sie Änderungen an Netzwerken oder Endgeräten vornehmen, um den Dienst sicher nutzen zu können. Es ist wichtig, die mit Änderungen verbundenen Risiken zu verstehen und zu managen. Die folgende Tabelle beschreibt die Risiken, die mit verschiedenen implementierbaren Ansätzen verbunden sind.

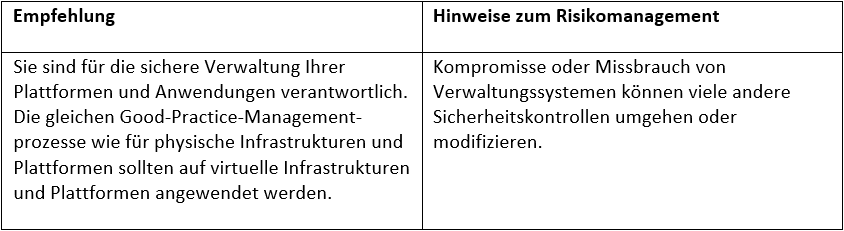

12. Sichere Dienstverwaltung

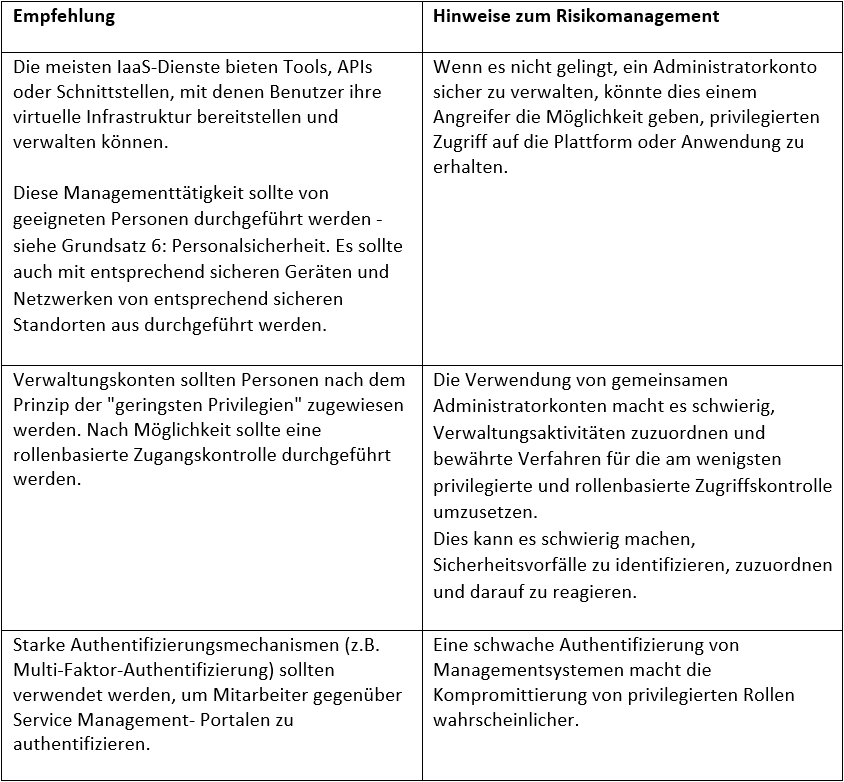

Die Methoden, die von den Administratoren des IaaS- Anbieters zur Verwaltung des Betriebsdienstes verwendet werden, sollten so konzipiert sein, dass sie jedes Risiko der Ausnutzung minimieren.

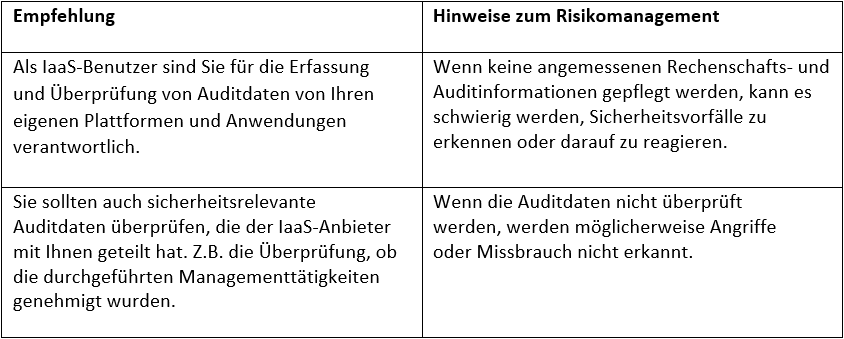

13. Bereitstellung von Audit-Informationen für Benutzer

Sie sollten die Auditprotokolle erhalten, die für die Überwachung des Zugangs zu Ihrem Dienst und der darin gespeicherten Daten erforderlich sind.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018