Teil 4: Die Details

6 Vorschlag für die strukturierte Dokumentation einer Datenschutz-Folgenabschätzung (DSFA-Bericht)

6.1 Beschreibung des Verarbeitungsverfahrens

Eine Beschreibung des bzw. der Verarbeitungsverfahren(s) soll insbesondere die folgenden Fragen beantworten:

- Wer sind die von der Verarbeitung ihrer Daten betroffenen Personen?

- Welchem/Welchen Zweck(en) dient die Verarbeitung? Was soll damit erreicht werden?

- Wie erfolgt die Verarbeitung? Wer macht was zu welchem Zeitpunkt mit welchen Daten?

- Welche Vorteile erwachsen den betroffenen Personen aus der Verarbeitung? Welche Vorteile ggf. der Gemeinschaft aller, also dem Staat?

- Wie erfolgt die Verarbeitung? Welchen Geschäftsprozessen dienen die Daten?

- Welche IT-Systeme werden eingesetzt?

- Wie werden die Daten wo für welchen Zeitraum gespeichert? Gibt es ein Archivierungskonzept? Gibt es ein Löschkonzept?

- Welche Arten von Daten werden verarbeitet?

- Wer hat unter welchen Bedingungen zu welchen Zeitpunkten von welchem Ort aus Zugriff auf die Daten?

- Wie können die Daten von wem abgefragt werden? Können die Daten mit Daten aus anderen Systemen verknüpft werden?

- Werden die Daten in andere Systeme übermittelt?

- Handelt es sich um eine Stand-alone-Anwendung? Oder besteht eine Vernetzung mit anderen Systemen? Wenn ja, welche? Wie sieht die Verbindung aus? Welche Standards werden verwendet, welche proprietären Lösungen sind im Einsatz? Wie werden die Daten geschützt, insbesondere vor unbefugten Zugriffen?

6.1.1 Darstellung der Einhaltung der grundlegenden datenschutzrechtlichen Prinzipien

Beschreibung, wie die aus Art. 5 DS-GVO resultierenden grundlegenden Prinzipien eingehalten werden:

- Rechtmäßigkeit der Verarbeitung: Wie ist die Verarbeitung legitimiert?

- Transparenz: Werden die Informationspflichten eingehalten? Ist die Verarbeitung nachvollziehbar?

- Zweckbindung: Erfolgt die Verarbeitung für festgelegte, eindeutige und legitime Zwecke?

- Datenminimierung: Beschränkt sich die Verarbeitung auf das zur Erreichung der Zwecke notwendige Minimum an Daten? D. h. werden nur die absolut erforderlichen Daten verarbeitet?

- Verhältnismäßigkeitsprinzip: Ist die Verarbeitung im Verhältnis zur Zweckerreichung angemessen?

- Richtigkeit: Wie wird gewährleistet, dass die Daten richtig sind? Wie wird sichergestellt, dass die Daten auf dem neuesten Stand bleiben, wenn dies zur Erreichung der Zwecke erforderlich ist?

- Speicherbegrenzung: Werden die Daten (vorbehaltlich gesetzlicher Aufbewahrungspflichten) nur solange gespeichert, bis die Zwecke erreicht sind?

- Integrität und Vertraulichkeit: Welche Maßnahmen werden getroffen, um die Daten zu schützen?

6.2 Welche Daten werden verarbeitet?

6.2.1 Welche Datenarten werden verarbeitet?

Die Datenarten müssen hinreichend genau beschrieben werden, damit die Notwendigkeit der Verarbeitung zur Erreichung des Zweckes auch dargestellt werden kann.

6.2.2 Wo werden die Daten erhoben?

1. Direkt bei der betroffenen Person

- Persönliches Treffen

- Telefongespräch

- Fax

- Online per Internet-Webseite

- Andere (spezifizieren)

2. Indirekt bei der betroffenen Person

- Ergebnisse aus diagnostischen Maßnahmen (z. B. Daten aus Laboruntersuchungen oder Funktionstests)

- Ergebnisse aus der bildgebenden Diagnostik (z. B. Daten aus Labor- oder radiologischen Untersuchungen)

- Ergebnisse aus Operationen (z. B. Sekundärbefund bei Laparoskopie)

- Ergebnisse aus nicht operativen therapeutischen Maßnahmen (z. B. Allergische Reaktion)

- Andere (spezifizieren)

3. Bevollmächtigte / Vertreter / Sonstige Personen

- Ehepartner, Eltern und andere Verwandte, Freunde

- Gerichtlich bestellte Betreuer

- Mit-/nachbehandelnde Seelsorger

- Mit-/nachbehandelnde Sozialdienst

- Mitpatienten

- Vor-, Mit- und Nachbehandler

- Pflegeheim, Altenheim

- Krankenkassen, gesetzliche Unfallversicherungen

- Andere (spezifizieren)

4. Staatliche Quellen

- Meldeauskunft

- Polizeiliches Führungszeugnis

- Krankheitsregister, z. B: Krebsregister

- Andere (spezifizieren)

5. Öffentlich verfügbare Quellen

- Frei zugängliche Internetseiten

- Social Media

- Andere (spezifizieren)

6. Nicht-öffentlich verfügbare Quellen

- Vereine

- Kommerzielle Datenhändler

- Andere (spezifizieren), z. B. Krankenkassen

6.2.3 Darstellung der potenziellen Risiken

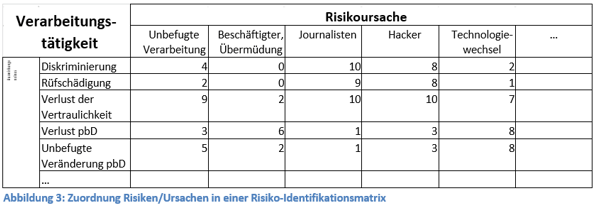

An dieser Stelle werden die potenziellen Risiken/Gefährdungen dargestellt, die sich aus der Art der verwendeten Daten wie auch aus der Erhebung ergeben. Die Darstellung kann z. B. mit einer Risiko-Identifikationsmatrix erfolgen, in welcher Risikoursachen und Risikoauswirkungen in einer Übersichtsdarstellung mit Scorewerten (z.B. 0 = niedrig bis 10 = höchstmöglich) dargestellt werden. (Beispiel siehe Abbildung 3)

6.3 Zwecke und Mittel der Verarbeitung

6.3.1 Begründung, warum die Informationen verarbeitet werden müssen

1. Zweck: Der Zweck muss hinreichend genau angegeben werden, damit die Notwendigkeit der Verarbeitung der Datenarten dargestellt werden kann. Wird der Zweck zu allgemein dargestellt, ist die Notwendigkeit ggf. nicht begründbar, da das allgemeinere Ziel der Verarbeitung auch ohne bestimmte Daten erreicht werden kann.

2. Begründung

- Gesetzliche Vorgaben

- Vertragliche Verpflichtungen

- Andere (spezifizieren)

6.3.2 Darstellung der Notwendigkeit und der Verhältnismäßigkeit der Verarbeitung

An dieser Stelle ist zu beschreiben, warum die in Abschnitt 6.2.1 beschriebenen Daten sowie die Erhebungsmethoden für die dargestellten Zwecke notwendig sind. Hierzu gehört auch eine Darstellung, aus welcher ersichtlich wird, dass die Verhältnismäßigkeit der Verarbeitungsvorgänge in Bezug auf den Zweck gewahrt wird.

6.3.3 Darstellung der Erlaubnistatbestände

Die Darstellung der Rechtmäßigkeit der Verarbeitung erfordert die Darlegung des Grundes, warum die Daten verarbeitet werden dürfen.

6.3.4 Darstellung der Speicherdauer der personenbezogenen Daten

- Wie lange werden die Daten aus welchen Gründen wo unter welchen Umständen gespeichert?

- Wer hat während der Speicherdauer aus welchen Gründen unter welchen Bedingungen Zugriff auf die Daten?

- Wie ist die Löschung der Daten gewährleistet?

6.3.5 Darstellung der potenziellen Risiken

An dieser Stelle werden die potenziellen Risiken/Gefährdungen dargestellt, die sich aus der Art der Verarbeitung, insbesondere auch der Speicherung der Daten, ergeben.

6.4 Weitergabe der Daten

Unter Maßgabe des Vorliegens einer rechtlichen Befugnis, Daten weiter geben zu dürfen (siehe beispielhaft bzgl. Erlaubnistatbeständen Anhang 1.3) erfolgt nachfolgende Darstellung.

6.4.1 Mit wem werden die Daten geteilt?

6.4.2 Darstellung der potenziellen Risiken

An dieser Stelle werden die potenziellen Risiken/Gefährdungen dargestellt, die sich aus der Weitergabe bzw. der Art der Übermittlung der Daten ergeben, sowie die Maßnahmen, welche die dargestellten Risiken entweder beseitigen oder derart minimieren, sodass das Risiko aus Sicht der betroffenen Person tragbar ist.

6.5 Wahrung der Betroffenenrechte

Wie werden die aus der DS-GVO resultierenden Betroffenenrechte gewahrt? An dieser Stelle muss eingetragen werden, wie in der jeweiligen Verarbeitung der Betroffene seine Rechte wahrnehmen kann, desgleichen, inwieweit diese auf Grund welcher Rechtsgrundlage eingeschränkt werden. Zu jedem Bereich wird ein kurzes Beispiel zur Veranschaulichung eingefügt.

6.5.1 Information des Betroffenen

Beispiel einer Formulierung:

„Bei Aufnahme erhält jeder Patient eine Information, in welcher die notwendigen Angaben entsprechend Art. 13 resp. Art. 14 DS-GVO enthalten sind.

In diesem Informationsschreiben werden auch die Empfänger inkl. der Auftragsverarbeiter genannt.

Sofern die Weitergabe von Daten nicht alle Patienten betrifft wie z. B. die Weitergabe von Daten an ein Krebsregister, wird der betroffene Patient über diese Weitergabe individuell informiert. Hierzu werden ggf. Formulare der datenempfangenden Stelle genutzt. Die Informationen werden dabei stets in einer klaren und einfachen Sprache vermittelt, wie es Art. 12 DS-GVO fordert.“

6.5.2 Auskunftsrecht

Beispiel einer Formulierung:

„Jeder Patient hat das Recht auf Auskunft bzgl. der bei uns gespeicherten Daten. Dies wird ihm im Rahmen der unter Abschnitt 6.5.1 genannten Information mitgeteilt. In dieser Information wird hierzu sowohl eine Telefonnummer als auch eine spezielle nicht-personalisierte E-Mailadresse, die somit auch bei einem Wechsel des zuständigen Sachbearbeiters erhalten bleibt, genannt.“

6.5.3 Widerspruchsrecht

Beispiel einer Formulierung:

„Jeder Patient wird auf sein Recht zum Widerspruch gegen eine Datenverarbeitung hingewiesen (Information gemäß Abschnitt 6.5.1). Zugleich wird der Patient darauf hingewiesen, dass ein Widerspruchsrecht ggf. durch gesetzliche Regelungen eingeschränkt wird, z. B. eine Speicherung aufgrund gesetzlicher Bestimmungen trotz seines Widerspruchs erfolgen muss.“

6.5.4 Recht auf Berichtigung und Vervollständigung

Beispiel einer Formulierung:

„Jeder Patient wird darauf hingewiesen, dass ein Recht auf die Berichtigung fehlerhaft gespeicherter Daten besteht. Zugleich wird jeder Patient darauf hingewiesen, dass ggf. auch ein Recht auf die Vervollständigung unvollständiger personenbezogener Daten (u. U. auch mittels einer ergänzenden Erklärung) besteht. Beides erfolgt durch die o. g. Information.“

6.5.5 Recht auf Löschen („Vergessenwerden“)

Durch die in Abschnitt 6.5.1 beschriebene Information wird jeder Patient darauf hingewiesen, dass er ein Recht auf Löschung seiner Daten hat. Zugleich wird er darauf hingewiesen, dass dieses Recht ggf. durch gesetzliche Bestimmungen, z. B. durch die Vorgabe gesetzlicher Aufbewahrungsfristen, eingeschränkt wird.

6.5.6 Recht auf Einschränkung der Verarbeitung („Sperrung“)

Durch die in Abschnitt 6.5.1 beschriebene Information wird jeder Patient darauf hingewiesen, dass er ein Recht eine Einschränkung der Verarbeitung seiner Daten hat. Zugleich wird er darauf hingewiesen, dass dieses Recht ggf. durch gesetzliche Bestimmungen, z. B. durch die Vorgabe gesetzlicher Verarbeitungszwecke wie beispielsweise der Verarbeitung im Rahmen der gesetzlichen Qualitätssicherung entsprechend § 137a SGB V, eingeschränkt wird.

6.5.7 Recht auf Datenübertragbarkeit

Beispiel: Jeder Patient wird in dem in Abschnitt 6.5.1 genannten Information darauf hingewiesen, dass Daten, die auf Grundlage seiner Einwilligung in die Datenverarbeitung verarbeitet werden, ihm auf Wunsch in einem strukturierten, gängigen und maschinenlesbaren Format entsprechend den Vorgaben von Art. 20 DS-GVO zur Verfügung gestellt werden. In dieser Information wird auch darauf hingewiesen, dass weiterhin ebenfalls das Recht besteht, diese Daten einem anderen Verantwortlichen auf Wunsch des Patienten in einem strukturierten, gängigen und maschinenlesbaren Format zu übermitteln. Es wird dabei aber auch darauf hingewiesen, dass kein Empfänger dieser Daten gesetzlich dazu verpflichtet ist, diese Daten überhaupt oder auch in dem von uns bereitgestellten Format anzunehmen.

6.5.8 Widerspruchsrecht und automatisierte Entscheidungsfindung im Einzelfall

Beispiel: Jeder Patient wird in den in Abschnitt 6.5.1 genannten Information darauf hingewiesen, dass das Recht auf Widerspruch hinsichtlich einer Verarbeitung, welche die aufgrund von Art. 6 Abs. 1 Buchstaben e (erforderlich für die Wahrnehmung einer Aufgabe, die im öffentlichen Interesse liegt oder in Ausübung öffentlicher Gewalt erfolgt) oder f (erforderlich zur Wahrung der berechtigten Interessen des Verantwortlichen oder eines Dritten), seiner oder ihrer Daten besteht. Auch wird dabei auf die Möglichkeit des Widerspruchs einer Verarbeitung der die Patientin bzw. den Patienten betreffenden Daten zu wissenschaftlichen oder historischen Forschungszwecken oder zu statistischen Zwecken hingewiesen. Weiterhin wird in den in Abschnitt 6.5.1 genannten Informationen darauf hingewiesen, dass automatisierte einzelfallbezogene Entscheidungen oder Profiling nicht durchgeführt werden.

6.6 Risikoanalyse

An dieser Stelle muss die für die jeweilige DSFA erforderliche konkrete Risikoanalyse an Hand der Umstände des jeweiligen Einzelfalles vorgenommen und dokumentiert werden.

6.7 Gewährleistung der Sicherheit der Daten

Hier erfolgt eine Darstellung, wie die Daten durch konkrete Maßnahmen im jeweiligen Fall geschützt werden. Möglichkeiten hierzu können z. B. sein

1. Auditierung und Zertifizierung des Verfahrens nach Norm …

2. Angemessene Sicherheitsmaßnahmen zum Schutz vor unbefugtem Zugriff wurden getroffen. Dies sind

- …

3. Es erfolgt ein kontinuierliches Monitoring von

- …

4. Vertragspartner, die Zugriff auf die Daten haben, wurden vertraglich zur Einhaltung der nachfolgenden technischen und organisatorischen Maßnahmen verpflichtet:

- …

5. Personen mit Zugriff auf die Daten werden speziell geschult. Zur Schulung gehört/gehören

- IT-Sicherheit

- Datenschutz

- …

Die Schulung der Personen wird [Zeitraum] wiederholt.

6. …

6.7.1 Darstellung der Erbringung der Anforderungen aus Art. 32 DS-GVO „Sicherheit der Verarbeitung“

6.7.1.1 Pseudonymisierung personenbezogener Daten

In diesem Kapitel muss dargestellt werden, wie mit der Anforderung zur Pseudonymisierung umgegangen wird. Erfolgt eine Pseudonymisierung? Wenn ja, muss hier das „Wie“ beschrieben werden. Wenn nicht, muss hier die Begründung zu finden sein, warum darauf verzichtet wird.

Beispiel: Standardmäßig ist eine Pseudonymisierung im KIS nicht möglich, ohne hierbei zugleich eine Gefährdung der Gesundheit von Patienten zu riskieren. Durch das Rollen- und Berechtigungskonzept ist gewährleistet, dass auf Patientendaten nur Berechtigte Zugriff haben. Bedingt durch die Notwendigkeit, sich bei der medizinischen Behandlung eines Patienten untereinander zu besprechen, müssen die Patientendaten in identifizierender Form vorliegen.

In wenigen Fällen besonderer Personengruppen, z. B. Personen des öffentlichen Lebens („Very Important Person, VIP“) oder Angestellten unseres Krankenhauses selbst, kann eine Pseudonymisierung trotz der damit verbundenen Risiken, die dies für die jeweilige Person bedeutet, sinnvoll sein. Ob dann eine Pseudonymisierung erfolgt und die damit verbundenen gesundheitlichen Risiken in Kauf genommen werden, entscheidet die betroffene Person selbst nach entsprechender Aufklärung.

Für die Testdatenbank, welche für Schulungszwecke eingesetzt wird, wird ein Anonymisierungstool verwendet, welches u. a. die nachfolgen Funktionen hat:

- Anonymisierung von Personendaten wie Vorname, Name, Geburtsdatum etc.

- Anonymisierung von Adressdaten wie Straße, Hausnummer, Postleitzahl, Ort etc.

- Generierung neuer Patientenidentifikatoren (PIDs)

- Generierung neuer Fallnummern

- Umbenennung bzw. Sperrung von Applikationsbenutzern

- Anonymisierung oder Umbenennung von Organisationseinheiten

- Löschen von Schnittstellen- und Auditdaten

6.7.1.2 Verschlüsselung personenbezogener Daten

In diesem Abschnitt muss dargestellt werden, wie mit der Anforderung zur Verschlüsselung personenbezogener Daten umgegangen wird. Erfolgt eine Verschlüsselung? Wenn ja, muss hier beschrieben werden, wie die Verschlüsselung erfolgt. Dazu gehören insbesondere nachfolgend dargestellten Punkte:

- Die verwendeten Algorithmen

- Die Sicherheit des Verschlüsselungsprozesses, z. B.

- Die Darlegung, dass die Erzeugung des Schlüssels bzw. Schlüsselmaterials ein sicherer Prozess ist

- Der Nachweis, dass der Erzeugung des Schlüssels bzw. Schlüsselmaterials eine qualitativ hochwertige Zufallszahlenquelle zugrunde liegt

- Die Darstellung, dass der Salt und/oder der Schlüssel bzw. das Schlüsselmaterial derart erzeugt werden, dass diese weder vorhersagbar sind noch erraten werden können

- Der Nachweis, dass die Vertraulichkeit des Schlüssels bzw. des Schlüsselmaterials während des vollständigen Lebenszyklus der verarbeiteten personenbezogenen Daten gewährleistet ist

- Eine Schilderung des Schlüsselmanagements, insbesondere mit einer Darstellung des Umgangs hinsichtlich eines Schlüsseltausches, der Feststellung von Vorgehensweisen bei Kompromittierung

- Eine Beschreibung, in welchen Stadien der Verarbeitung (Erhebung, Speicherung, Übermittlung, …) eine Verschlüsselung eingesetzt wird.

- Eine Schilderung in welchen Systemen (Betriebssystem, Datenbank, Speichermedium, …), bei welchen Anwendungen und bei Nutzung welcher Protokolle/Dienste (z.B. Übertragungsprotokoll) eine Verschlüsselung erfolgt. Werden die Daten nicht verschlüsselt, so muss hier die Begründung zu finden sein, warum dies nicht geschieht.

Beispiel:

- Bei elektronischer Übertragung von Patientendaten an externe Empfänger erfolgt regelmäßig eine Verschlüsselung. Im Rahmen von gesetzlich vorgeschriebenen Übermittlungen sind die rechtlichen Vorgaben bindend.

- Bei einem elektronischen Export (z. B. als pdf-Datei) von Patientendaten entscheidet der jeweilige Anwender, ob eine Verschlüsselung erfolgen soll oder nicht, grundsätzlich wird die Verschlüsselung hierbei empfohlen.

- Verbindliche Vorgaben der betroffenen Person werden beachtet.

- der Verschlüsselungstechnik können nur die Möglichkeiten unseres KIS-Herstellers genutzt werden, der sich an den Vorgaben des BSI orientiert

6.7.1.3 Beschreibung des Verfahrens zur Gewährleistung der Verfügbarkeit der personenbezogenen Daten

In diesem Kapitel wird beschrieben, wie die Verfügbarkeit der Daten gewährleistet wird.

Beispiel: Näheres siehe Archivierungs- und Backupkonzept, hier erfolgt nur eine kurze Beschreibung zur Darstellung der getroffenen Maßnahmen.

- Einsatz eines Spiegelservers:

Alle Daten werden auf einen anderen Server „gespiegelt“, d. h. es wird also ein 1:1-Abbild erstellt. Der Spiegelserver steht dabei in einem anderen Brandabschnitt als der eigentliche Server. Die Synchronisierung erfolgt asynchron, daher ist das „Spiegelbild“ nicht immer aktuell. Vielmehr erfolgt die Spiegelung stündlich.

Bei einem Zwischenfall erfolgt hierdurch einerseits nur ein möglichst geringer Datenverlust, andererseits wird der Produktivverlust begrenzt, da seitens der Anwender die Ausfallzeit minimiert wird.

- Backup:

Ein Sicherungs-System wird zentral bereitgestellt. Dabei erfolgt eine Datensicherung nach dem „Generationenprinzip“. D. h. es wird gewährleistet, dass immer mehrere Sicherungen in verschiedenen zeitlichen Abstufungen („Großvater“, „Vater“ und „Sohn“, daher Generationenprinzip) vorhanden sind, um verschiedene Versionen für eine mögliche Wiederherstellung zur Verfügung zu haben. Die Tagessicherung entspricht dabei dem „Sohn“, die Wochensicherung dem „Vater“ und die Monatssicherung dem „Großvater“.

Die Langzeitsicherung erfolgt grundsätzlich auf entsprechenden Bändern oder einem vergleichbaren Sicherungsmedium. Die Lagerung der Bandsicherungen erfolgt in einem anderen Brandabschnitt als dem Standort der Server.

Eine „Rücksicherung wird probehalber quartalsweise für einzelne Datensätze, 1xjährlich für die gesamte Datenbank in einem Testsystem durchgeführt.

6.7.1.4 Beschreibung des Verfahrens zur Gewährleistung, den Zugang zu personenbezogenen Daten bei einem physischen oder technischen Zwischenfall rasch wiederherzustellen

In diesem Kapitel wird beschrieben, wie der Zugang zu personenbezogenen Daten nach einem physischen oder technischen Zwischenfall rasch wiederhergestellt wird.

Beispiel: Dies wird durch den Einsatz des Spiegelservers wie auch des Backup-Konzepts gewährleistet

6.7.1.5 Beschreibung des Verfahrens zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit von technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung

In diesem Abschnitt wird das Verfahren dargestellt, welches zur Überprüfung, Bewertung und

Evaluierung der Wirksamkeit der einzusetzenden technischen und organisatorischen Maßnahmen zur

Gewährleistung der Sicherheit der Verarbeitung genutzt wird.

Beispiel: Interne Prüfungen der Einhaltung der vorliegend definierten Standards können zu jeder Zeit, auch unangekündigt, durch den Datenschutzbeauftragten bzw. IT-Sicherheitsbeauftragten durchgeführt werden. Grundsätzlich erfolgen interne Prüfungen regelmäßig. Die Ergebnisse einer entsprechenden Prüfung werden dem zuständigen IT Verantwortlichen und dem zuständigen Geschäftsführer in Berichtform übersendet. Zur Ergänzung interner Prüfaktivitäten können auch externe Prüfungen durch den Verantwortlichen veranlasst werden. Die Vorgehensweise bei externen Prüfungen ist vergleichbar mit dem Vorgehen bei internen Prüfungen.

6.8 Darstellung der Auswirkungen der Sicherheitsmaßnahmen auf die Risiken, Restrisikobewertung

Darstellung, welche Maßnahmen welche Risiken adressieren und ob die dargestellten Risiken beseitigt oder derart minimiert wurden, dass das Risiko aus Sicht der betroffenen Person tragbar ist.

Beispiel: Grundsätzlich stellt jede Verarbeitung von personenbezogenen Daten für die betroffenen Personen ein Risiko bzgl. des Missbrauchs ihrer Daten dar. Bedingt durch die Sensibilität sowohl von Gesundheitsdaten als auch von genetischen Daten, die bei der Patientenbehandlung zwangsläufig verarbeitet werden müssen, ist auch das Risiko für die betroffenen Personen entsprechend hoch.

Daher wurden Maßnahmen getroffen, die das Risiko für betroffene Personen minimieren:

- Ein Berechtigungskonzept beschränkt den berechtigten Zugriff auf die Personen, die entsprechend dem „Need-to-know“-Prinzip Zugriff auf die Daten benötigen

- Pseudonymisierung wird dort eingesetzt, wo es möglich ist.

- Wann immer es angebracht ist, werden Daten verschlüsselt. Eine elektronische Übermittlung erfolgt nur verschlüsselt.

- Sicherheitskonzepte wie der Einsatz eines Spiegelungsservers als auch ein differenziertes Backupkonzept gewährleisten eine Minimierung von Ausfallzeiten und die Wiederherstellbarkeit der Daten.

- Eine Firewall bewacht den Datenverkehr nach extern.

- Ein Intrusion Detection System überwacht den internen Netzbereich auf unerwünschte Vorgänge.

- Regelmäßige Schulungen unserer Beschäftigten zu Fragen bzgl. Datenschutz und IT-Sicherheit gewährleisten eine entsprechende Awareness bei dem bei uns eingesetzten Personal.

6.9 Fazit

6.9.1 Zusammenfassung

Hier sollte eine kurze Zusammenfassung erfolgen.

6.9.2 Bewertung

6.9.3 Entscheidung bzgl. Information Aufsichtsbehörde Die Einbeziehung der Aufsichtsbehörde

- ist notwendig, weil …

- ist nicht notwendig, weil …

6.9.4 Nächster Prüfungstermin

(Datum oder auslösendes Ereignis)

Bundesverband Gesundheits-IT e. V.; Deutsche Gesellschaft für Medizinische Informatik, Biometrie und Epidemiologie e. V.; Arbeitskreis „Datenschutz und IT-Sicherheit im Gesundheitswesen“; Deutsche Krankenhausgesellschaft e. V.

Creative Commons, https://creativecommons.org/licenses/by-sa/4.0/deed.de; CC BY-SA 4.0

Abgerufen am 17.09.2019 von https://www.gesundheitsdatenschutz.org/download/dsfa_2019-09-17.pdf